Мазмун

Kali Linuxту көп нерселер үчүн колдонсо болот, бирок WPA жана WPA2 сыяктуу тармактарды жайып же "бузуп" кетүү мүмкүнчүлүгү менен белгилүү. WPAны бузууну талап кылган жүздөгөн Windows тиркемелери бар; аны колдонбо! Алар жөн гана алдамчылык, кесиптик хакерлер тарабынан жаңы баштоочу же болочок хакерлердин кол салуусу үчүн колдонулат. Сиздин тармакка хакерлердин киришинин бир гана жолу бар, бул Linux OS, монитор режиминдеги зымсыз карта жана aircrack-ng же ушул сыяктуу. Ошондой эле, бул утилиталар менен дагы, Wi-Fi крекинг жаңы үйрөнчүктөр үчүн эмес экендигин эске алыңыз. WPA аутентификациясы кандайча иштей тургандыгы жана Kali Linux жана анын шаймандары менен тааныш болушу керек, андыктан сиздин тармакка кирген хакер башталгыч болбой калышы мүмкүн!

Басуу

Kali Linuxту баштап, кирүү, тамыр катары кирүү керек.

Kali Linuxту баштап, кирүү, тамыр катары кирүү керек. Инъекцияга ылайыктуу зымсыз адаптериңизди туташтырыңыз (эгер сиздин компьютердеги картаңыз аны колдобосо).

Инъекцияга ылайыктуу зымсыз адаптериңизди туташтырыңыз (эгер сиздин компьютердеги картаңыз аны колдобосо). Бардык зымсыз тармактарды өчүрүңүз. Терминал ачып, териңиз airmon-ng. Бул жерде монитордун (жана инъекциялык эмес) режимин колдогон бардык зымсыз карталардын тизмеси келтирилет.

Бардык зымсыз тармактарды өчүрүңүз. Терминал ачып, териңиз airmon-ng. Бул жерде монитордун (жана инъекциялык эмес) режимин колдогон бардык зымсыз карталардын тизмеси келтирилет. - Эгерде эч кандай карталар көрсөтүлбөсө, картаны ажыратып, кайра туташтырыңыз жана анын монитор режимин колдой тургандыгын текшериңиз. Эгер картанын монитор режимин колдой тургандыгын башка терминалда ifconfig деп терип текшерсе болот - эгер карта ifconfig тизмесинде бар, бирок airmon-ngде жок болсо, анда карта аны колдобойт.

"Airmon-ng start" деп териңиз, андан кийин зымсыз картаңыздын интерфейси. Мисалы, эгер сиздин картаңыз wlan0 деп аталса, анда сиз мындай деп теришиңиз керек: airmon-ng start wlan0.

"Airmon-ng start" деп териңиз, андан кийин зымсыз картаңыздын интерфейси. Мисалы, эгер сиздин картаңыз wlan0 деп аталса, анда сиз мындай деп теришиңиз керек: airmon-ng start wlan0. - "(Монитор режими иштетилген)" деген билдирүү картанын монитор режимине ийгиликтүү коюлгандыгын билдирет. Жаңы монитор интерфейсинин атын жазыңыз, mon0.

Түрү airodump-ng андан кийин жаңы монитор интерфейсинин аталышы. Монитор интерфейси мүмкүн mon0.

Түрү airodump-ng андан кийин жаңы монитор интерфейсинин аталышы. Монитор интерфейси мүмкүн mon0.  Airodump натыйжаларын көрүү. Эми сиз жашаган аймактагы бардык зымсыз тармактардын тизмесин жана алар жөнүндө көптөгөн пайдалуу маалыматтарды көрсөтөт. Өзүңүздүн тармакты же кирүү тестин өткөрүүгө уруксат алган тармакты табыңыз. Тармакты туруктуу толтурулган тизмеден тапкандан кийин, басыңыз Ctrl+C. процессти токтотуу. Максаттуу тармагыңыздын каналын жазыңыз.

Airodump натыйжаларын көрүү. Эми сиз жашаган аймактагы бардык зымсыз тармактардын тизмесин жана алар жөнүндө көптөгөн пайдалуу маалыматтарды көрсөтөт. Өзүңүздүн тармакты же кирүү тестин өткөрүүгө уруксат алган тармакты табыңыз. Тармакты туруктуу толтурулган тизмеден тапкандан кийин, басыңыз Ctrl+C. процессти токтотуу. Максаттуу тармагыңыздын каналын жазыңыз.  Максаттуу тармактын BSSID көчүрмөсүн алыңыз. Эми бул буйрукту териңиз: airodump-ng -c [канал] --bssid [bssid] -w / root / Desktop / [монитор интерфейси]

Максаттуу тармактын BSSID көчүрмөсүн алыңыз. Эми бул буйрукту териңиз: airodump-ng -c [канал] --bssid [bssid] -w / root / Desktop / [монитор интерфейси]- [Каналды] максаттуу тармагыңыздын каналы менен алмаштырыңыз. BSSID тармагын [bssid] турган жерге чаптап, [монитор интерфейсин] монитор интерфейсиңиздин аты менен алмаштырыңыз, (mon0).

- Толук буйрук төмөнкүдөй болушу керек: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Күт. Эми Airodump максаттуу тармакты текшерип турушу керек, ошондуктан биз ал жөнүндө дагы так маалыматтарды таба алабыз. Чындыгында, биз түзмөктүн тармакка туташуусун күтүп жатабыз (пароль), роутерди паролду бузуу үчүн төрт тараптуу кол алышууну жиберүүгө аргасыз кылат.

Күт. Эми Airodump максаттуу тармакты текшерип турушу керек, ошондуктан биз ал жөнүндө дагы так маалыматтарды таба алабыз. Чындыгында, биз түзмөктүн тармакка туташуусун күтүп жатабыз (пароль), роутерди паролду бузуу үчүн төрт тараптуу кол алышууну жиберүүгө аргасыз кылат. - Төрт файл сиздин иш тактаңызда пайда болот; Бул жерде кол алышуу тартылып алынганда сакталат, андыктан аларды өчүрбөңүз! Бирок, чындыгында, бир шайман туташканын күтпөйбүз. Жок, бул чыдамы жок хакерлердин кылганы эмес.

- Биз процессти тездетүү үчүн airplay-ng деп аталган aircrack сюитасы менен кошо келген дагы бир сонун куралды колдонобуз. Түзмөктүн туташуусун күтүүнүн ордуна, хакерлер бул шайманды шайманды автоматтык түрдө туташтырууга мажбурлоо үчүн, автоматтык түрдө (deauth) пакеттерди жөнөтүп, аны роутерге жаңы байланыш деп ойлошу керек. Албетте, бул шайман иштеши үчүн, алгач тармакка башка бирөө туташышы керек, ошондуктан airodump-ng көрүп, кардардын келишин күтүп туруңуз. Биринчисинин өзүн көрсөтмөйүнчө, бул көпкө же бир көз ирмемге созулушу мүмкүн. Эгер эч ким узак күтүүдөн кийин көрүнбөсө, анда тармак азыр иштебей калышы мүмкүн, же сиз тармактан өтө алыссыз.

Airodump-ng иштетип, экинчи терминалды ачыңыз. Бул терминалда төмөнкү буйрукту териңиз: aireplay-ng –0 2 –a [роутер bssid] –c [кардар bssid] mon0.

Airodump-ng иштетип, экинчи терминалды ачыңыз. Бул терминалда төмөнкү буйрукту териңиз: aireplay-ng –0 2 –a [роутер bssid] –c [кардар bssid] mon0. - –0 - өлүм режими үчүн жарлык, ал эми 2 - жөнөтүлө турган өлүм пакеттеринин саны.

- -a - кирүү чекитинин (роутердин) bssid көрсөтөт; [router bssid] максаттуу BSSID тармагы менен алмаштырыңыз, мисалы 00: 14: BF: E0: E8: D5.

- -c BSSID кардарларын көрсөтөт. [Client bssid] туташкан кардардын BSSID менен алмаштырыңыз; бул "СТАНЦИЯ" боюнча айтылган.

- Албетте mon0 бул дисплейдин интерфейсин гана билдирет; аны өзгөртүңүз, эгер сиздики башка болсо.

- Толук тапшырма төмөнкүдөй: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Пресс . Кирүү. Aireplay-ng пакеттерди кандайча ташып жаткандыгын көрүп жатасыз, жана бир нече мүнөттөн кийин airodump-ng терезесинен ушул билдирүүнү көрүшүңүз керек! Бул кол алышуу журналы жазылгандыгын жана пароль хакердин колунда, тигил же бул формада экендигин билдирет.

Пресс . Кирүү. Aireplay-ng пакеттерди кандайча ташып жаткандыгын көрүп жатасыз, жана бир нече мүнөттөн кийин airodump-ng терезесинен ушул билдирүүнү көрүшүңүз керек! Бул кол алышуу журналы жазылгандыгын жана пароль хакердин колунда, тигил же бул формада экендигин билдирет. - Aireplay-ng терезесин жаап, чыкылдата аласыз Ctrl+C. airodump-ng терминалында, тармакты көзөмөлдөөнү токтотуу үчүн, бирок кийинчерээк кандайдыр бир маалымат керек болуп калса, мындай кылбаңыз.

- Ушул учурдан тартып, процесс толугу менен компьютериңиз менен иш тактадагы төрт файлдын ортосунда болот. Алардын ичинен .cap өзгөчө маанилүү.

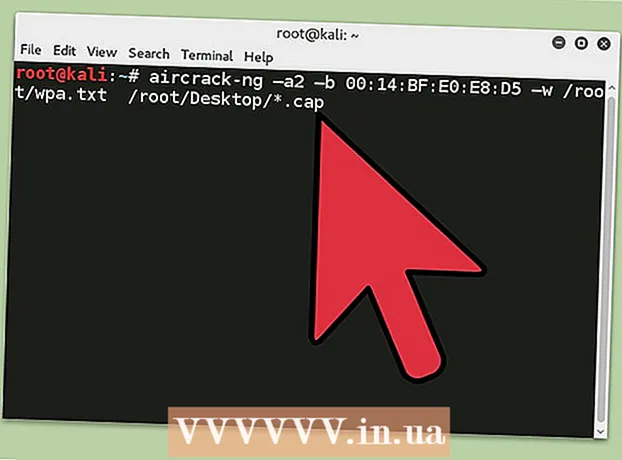

Жаңы терминал ачыңыз. Буйрукту териңиз: aircrack-ng -a2 -b [роутер bssid] -w [сөз тизмесине жол] /root/Desktop/*.cap

Жаңы терминал ачыңыз. Буйрукту териңиз: aircrack-ng -a2 -b [роутер bssid] -w [сөз тизмесине жол] /root/Desktop/*.cap- -а кол кысуу үчүн аэрокрек ыкмасы менен колдонулат, ыкма 2 = WPA.

- -b BSSID дегенди билдирет; 00: 14: BF: E0: E8: D5 сыяктуу [router bssid] максаттуу роутердин BSSID менен алмаштырыңыз.

- -w сөздүктү билдирет; жүктөөчү сөздөр тизмесине жол менен [word List тизмесин] ордуна коюңуз. Мисалы, тамыр папкасында "wpa.txt" бар. Ошентип "/ root / Desktop / *".

- .cap - сырсөз менен .cap файлына жол; жылдызча ( *) - бул Linux тутуму, ал эми иш столунда башка .cap файлдары жок деп эсептесеңиз, анда ал ушул бойдон жакшы иштеши керек.

- Толук тапшырма төмөнкүдөй: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Сырсөздү бузуу процессин баштоо үчүн aircrack-ng күтө туруңуз. Бирок, ал пароль сиз тандаган сөздүктө болгон учурда гана бузулат. Кээде андай болбой калат. Эгер андай болсо, анда анын ээсин "өтпөс" деп куттуктай аласыз, албетте, хакер колдонушу же түзүшү мүмкүн болгон ар бир сөз тизмесин сынап көргөндөн кийин гана!

Эскертүүлөр

- Бирөөнүн Wi-Fi тармагына уруксатсыз кирүү көпчүлүк өлкөлөрдө мыйзамсыз иш-аракет же кылмыш деп эсептелет. Бул окуу куралы жайылтуу тестин (тармактын коопсуздугун камсыз кылуу үчүн хакердик чабуулду) жүзөгө ашырууга жана өзүңүздүн тесттик тармакты жана роутерди колдонууга арналган.

Зарылчылыктар

- Kali Linuxту ийгиликтүү орнотуу (сиз буга чейин жасагандырсыз).

- Инъекция / монитор режимине ылайыктуу зымсыз адаптер

- Кол алышуу паролун жасагандан кийин аны "сындырууга" аракет кылган глоссарий